Hadlee Simons / Autoridade Android

DR

- Surgiu um malware chamado “Sturus” que explora os recursos de acessibilidade do Android para se espalhar no seu telefone mesmo sem você perceber.

- Ele obtém acesso ao seu Android após ser instalado por meio de um arquivo APK e monitora a interface do seu telefone, bate-papos e até mesmo o pressionamento de botões.

- Em seguida, ele recria interfaces de usuário falsas de aplicativos bancários para roubar seus dados bancários e impõe restrições que impedem sua desinstalação.

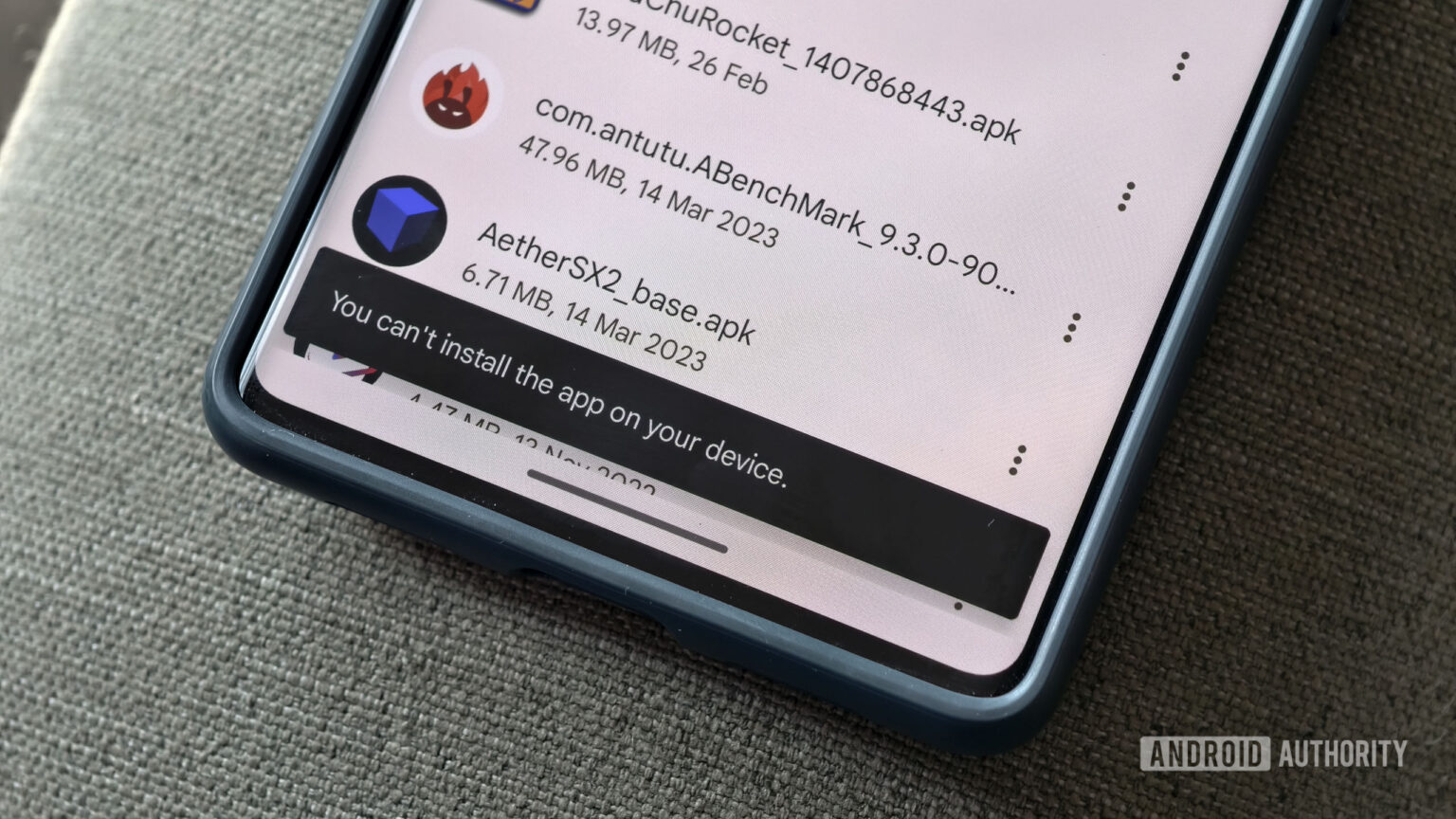

Se você acha que é admissível baixar APKs de cantos aparentemente inofensivos da Internet, há um novo motivo urgente para você reconsiderar esse pensamento. Isso ocorre porque surgiu uma nova espécie de malware que pode espionar seus bate-papos protegidos e atingir quaisquer serviços bancários que você usa em seus dispositivos Android – e se origina de APKs maliciosos.

Pesquisadores da MTI Security identificaram um novo trojanware para Android chamado Sturnus, que pode contornar medidas de segurança, como criptografia de bate-papo, e vigiar mensagens de aplicativos de mensagens populares, incluindo WhatsApp, Telegram e Signal. Ele não faz isso invadindo a criptografia do chat, mas sim obtendo acesso de alto nível ao conteúdo da tela, ganhando assim visibilidade de seus chats.

Ele também pode recriar telas bancárias, usando sobreposições HTML, com alta precisão para fazer phishing de suas credenciais de login e lançar ataques no nível do dispositivo, permitindo que os cibercriminosos assumam o controle do seu dispositivo remotamente. Ele também pode criar sobreposições falsas de atualização do Android para ocultar atividades maliciosas.

Não quero perder o melhor de Autoridade Android?

De acordo com uma análise da agência de prevenção de fraudes online ThreatFabrico Sturnus já foi implantado em vários locais na Europa Central e do Sul, apesar de não estar totalmente desenvolvido. Notas do ThreatFabric,

Embora enfatizemos que o malware provavelmente está em seu estado de pré-implantação, ele também está totalmente funcional no momento e, em aspectos como protocolo de comunicação e suporte a dispositivos, é mais avançado do que as famílias de malware atuais e mais estabelecidas.

Sturnus, de acordo com o relatório, usa uma “mistura caótica” de comunicações de texto simples, RSA e AES (criptografadas) e alterna aleatoriamente entre diferentes formas. Este comportamento é semelhante ao de O estorninho comumuma espécie de estorninho cujo canto de acasalamento é acompanhado de notas aleatórias e caóticas idênticas à pegada do malware.

Embora os pesquisadores ainda não tenham identificado como o malware é transmitido, eles suspeitam que seja por meio de anexos não autorizados enviados por aplicativos de mensagens. Ele se propaga ainda mais em dispositivos Android, disfarçando-se de versões (falsas) do Google Chrome ou de outros aplicativos pré-instalados. Em seguida, ele abusa das configurações de acessibilidade, como “Exibir sobre outros aplicativos”, para visualizar texto na tela, capturar gravações de tela, detectar e recriar UIs de aplicativos bancários e registrar toques na tela e pressionamentos de botões. Eventualmente, ele pode injetar texto e navegar na interface do telefone.

Além disso, ele ganha direitos de administrador no telefone, permitindo rastrear tentativas de desbloqueio e visualizar senhas. Ele também pode abusar desses privilégios para bloquear o dispositivo e evitar que seja desinstalado, mesmo usando ADB.

Curiosamente, embora tenha sido projetado para se infiltrar em conversas criptografadas, o Sturnus transmite dados roubados dos dispositivos dos usuários, gerando uma chave AES de 256 bits no dispositivo e enviando-a aos servidores dos hackers. Todas as comunicações subsequentes e transferências de dados de volta à base são criptografadas.

Apesar de estar em fase de “pré-desenvolvimento”, o Sturnus é abrangente e de longo alcance o suficiente para ser usado como uma forma avançada de ataque. Infelizmente, dada a natureza do ataque, não há outra maneira de evitá-lo, a não ser que os usuários estejam conscientes sobre o download de arquivos APK de outras fontes que não a Google Play Store. Como isso não é garantido, pela primeira vez sinto que o Google pode estar certo ao tentar limitar o sideload no Android.

Obrigado por fazer parte da nossa comunidade. Leia nossa Política de Comentários antes de postar.