Dhruv Butani / Autoridade Android

DR

- O navegador recém-lançado da OpenAI, Atlas, tem uma vulnerabilidade preocupante.

- Atlas parece ser suscetível a ataques conhecidos como injeções na área de transferência.

- Esse tipo de ataque pode ser usado para roubar credenciais de login, números de cartão de crédito e outros dados confidenciais.

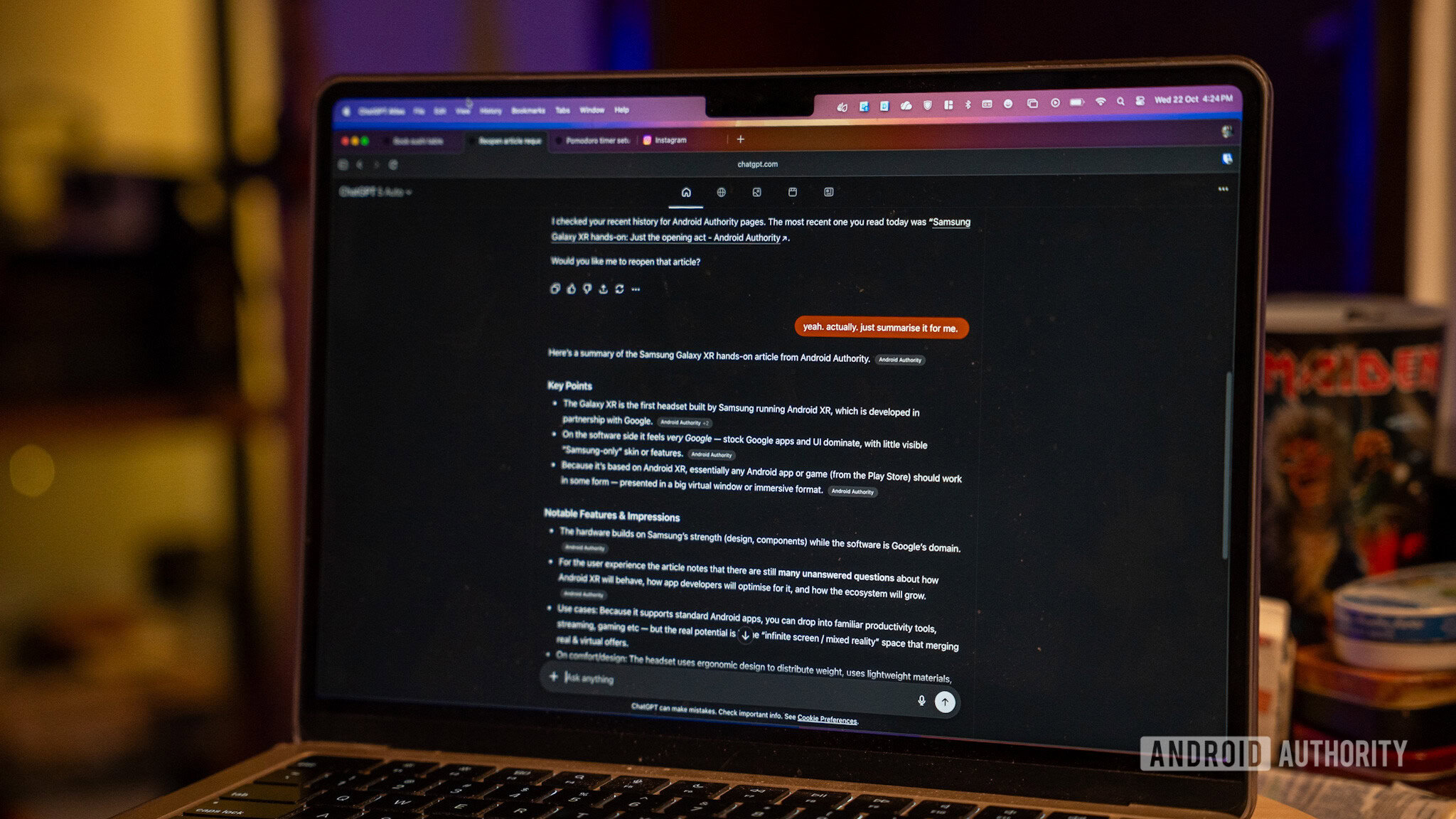

A empresa mais conhecida pelo ChatGPT, OpenAI, nos surpreendeu no início desta semana ao lançar seu novo navegador baseado em IA, Atlas. E desde a sua estreia, parece ser o assunto da cidade, como podemos ver no Google Trends para pesquisas por palavras-chave de navegadores agentes populares. Antes de tentar por si mesmo, você deve saber que parece haver uma séria falha de segurança.

Não quero perder o melhor de Autoridade Android?

No site anteriormente conhecido como Twitter, um hacker ético conhecido como Plínio, o Libertador, descobriu uma vulnerabilidade preocupante no Atlas. Segundo o hacker, o navegador está suscetível a um tipo de ataque conhecido como injeção de área de transferência. O hacker também compartilhou um vídeo mostrando a prova da vulnerabilidade.

🚨 ALERTA DE JAILBREAK 🚨

OPENAI: PWNED 😎

ATLAS-BROWSER: LIBERADO 🙌UAU! Há um novo navegador de IA no mercado! Tem algumas proteções robustas em jogo, mas a área de superfície do navegador é vasta 🌊

– Plínio, o Libertador 🐉weekly, o Libertador 🐉🐉🐉🐉🐉🎄🎄🎄🎄🎄🎄🎄 (@elder_plinius) 22 de outubro de 2025

Simplificando, uma injeção na área de transferência é um tipo de ataque que dá a um malfeitor acesso não autorizado à área de transferência do seu computador. Isso permite que eles interceptem e alterem os dados que estão sendo copiados e colados. Existem dois tipos de injeção de área de transferência: uma que envolve programas de Trojan ou malware e a outra envolve o uso de um site ou aplicativo da web. O tipo de injeção na área de transferência que este hacker está descrevendo é o último.

Com esse tipo de injeção na área de transferência, um invasor pode incorporar código malicioso em um site. Nesse caso, o hacker modificou seu próprio site para que cada botão fosse uma armadilha que injetaria em sua área de transferência um link de phishing malicioso. O problema é que se o seu agente navegador navegar em um site como este e clicar em um botão sem o seu conhecimento, você estará comprometido na próxima vez que clicar em colar.

Quanto ao motivo pelo qual o Atlas é vulnerável a este tipo de ataque, Plínio explica:

Isso funciona muito bem porque o Agente normalmente está ciente de todo o texto/código transmitido de e para o usuário e foi claramente treinado para reconhecer injeções de prompt, mas como a lógica do botão “copiar área de transferência” está oculta em js no back-end do site, o Agente não tem conhecimento do conteúdo de texto que está sendo injetado na área de transferência do usuário. Isso tem amplas implicações para qualquer pessoa que tenha o hábito de copiar e colar, incluindo codificação, entrada de dados, operações bancárias/negociações, etc.

A razão pela qual esta é uma falha grave de segurança é que é uma maneira fácil para os invasores obterem suas informações confidenciais. Isso pode incluir números de cartão de crédito, credenciais de login e outros dados pessoais. Nesta postagem social, o hacker oferece um exemplo em que um usuário pode abrir uma nova aba e pressionar control-v para colar um link na barra de endereço. A área de transferência comprometida pode modificar o que você está colando para levá-lo a um site de phishing falsificado.

É importante ressaltar que o Atlas não é o único navegador agente com vulnerabilidades. Alguns outros navegadores agentes, como Comet e Fellou da Perplexity, também apresentam problemas de segurança conhecidos. Como Brave menciona em uma postagem de blog sobre o assunto, esses tipos de vulnerabilidades são um tema comum em navegadores agentes, já que injeções imediatas podem enganar a IA.

Obrigado por fazer parte da nossa comunidade. Leia nossa Política de Comentários antes de postar.