Calvin Wankhede / Autoridade Android

DR

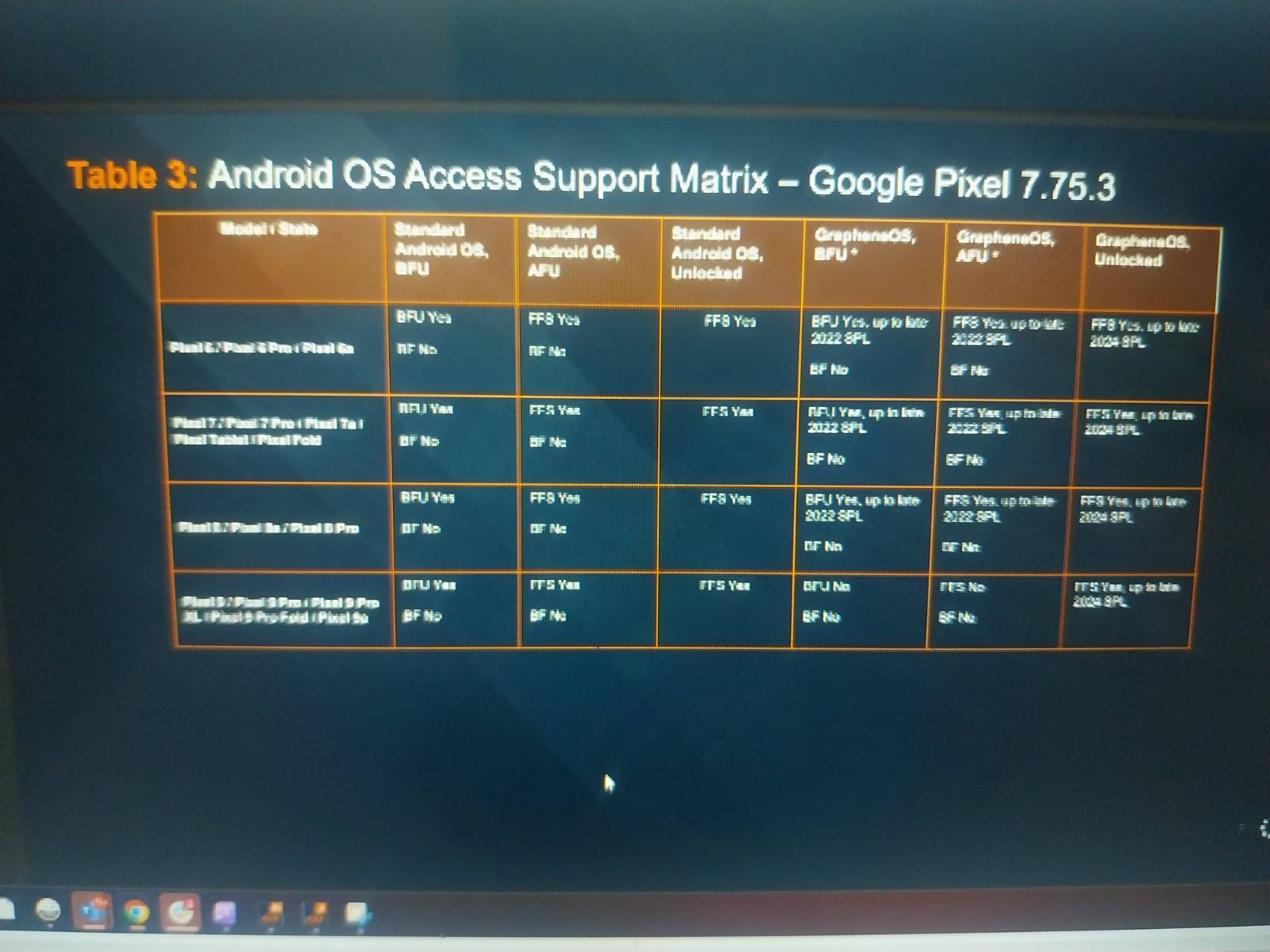

- Um gráfico vazado da Cellebrite mostra que os telefones Pixel que executam o GrapheneOS resistem amplamente às ferramentas de desbloqueio forense da empresa.

- O vazamento veio de uma chamada privada do Google Teams da qual alguém participou e fez uma captura de tela antes de postar em um fórum do GrapheneOS.

- Os dispositivos Pixel que executam o Android padrão ainda permitem acesso limitado aos dados antes do primeiro desbloqueio, mas as versões do GrapheneOS parecem bloqueá-lo de forma mais eficaz.

Os telefones Google Pixel já têm uma sólida reputação de segurança, mas documentos vazados da Cellebrite mostram que eles são ainda mais difíceis de decifrar ao executar o GrapheneOS, a alternativa Android com foco na privacidade.

A Cellebrite desenvolve as ferramentas forenses usadas pelas autoridades para obter dados de telefones bloqueados. Conforme relatado por 404 Mídiao vazamento veio de alguém que conseguiu participar de uma ligação privada do Microsoft Teams entre a equipe da Cellebrite e um cliente em potencial. Durante a reunião, o participante não convidado tirou capturas de tela do que parece ser uma ‘Matriz de suporte de acesso ao sistema operacional Android’ interna e depois as compartilhou no fórum de discussão do GrapheneOS.

Não quero perder o melhor de Autoridade Android?

O slide vazado compara o sucesso da Cellebrite nas gerações Pixel e nas versões Android. Embora seu software ainda possa extrair algumas informações de pixels padrão que ainda não foram desbloqueados, todos os Pixel 9 bloqueados rodando GrapheneOS foram listados como inacessíveis. Dispositivos mais antigos executando GrapheneOS mostraram apenas resultados parciais até os níveis de patch de segurança de 2022 ou 2023, sugerindo que essas explorações foram encerradas posteriormente.

Em termos simples, o gráfico mostra que o GrapheneOS efetivamente fecha a porta para a maioria dos métodos de extração atuais da Cellebrite. Pixels regulares ainda revelam alguns dados criptografados antes de serem desbloqueados pela primeira vez, mas os dispositivos GrapheneOS parecem permanecer totalmente selados.

As respostas no mesmo tópico do fórum pretendem preencher alguns detalhes extras. O usuário que vazou as imagens disse que a reunião se concentrou especificamente na capacidade de contornar o GrapheneOS e ocorreu em outubro. Eles alegaram que o hardware da Cellebrite custa cerca de US$ 1.000 com uma licença para uso contínuo. Outros membros detalharam o significado das siglas no gráfico e apontaram que o recurso de reinicialização automática do GrapheneOS pode tornar o acesso aos dispositivos ainda mais difícil.

GrapheneOS é uma versão de código aberto do Android que roda apenas em Pixels. Ele adiciona sandbox mais rígido, perfis de usuário opcionais e recursos de segurança como um PIN de coação que limpa o telefone se for inserido. É também o mesmo software que ocasionalmente chama a atenção das agências policiais que o associam ao uso criminoso, embora seu maior público sejam usuários preocupados com a privacidade que simplesmente desejam mais controle sobre seus dispositivos.

A Cellebrite se recusou a discutir as especificidades de suas capacidades, dizendo 404 Mídia que isso poderia “fornecer a criminosos em potencial ou atores mal-intencionados uma vantagem não intencional”. No entanto, o vazamento fornece um raro vislumbre das limitações das ferramentas forenses comerciais e será mais uma justificativa para os fãs do GrapheneOS.

Obrigado por fazer parte da nossa comunidade. Leia nossa Política de Comentários antes de postar.